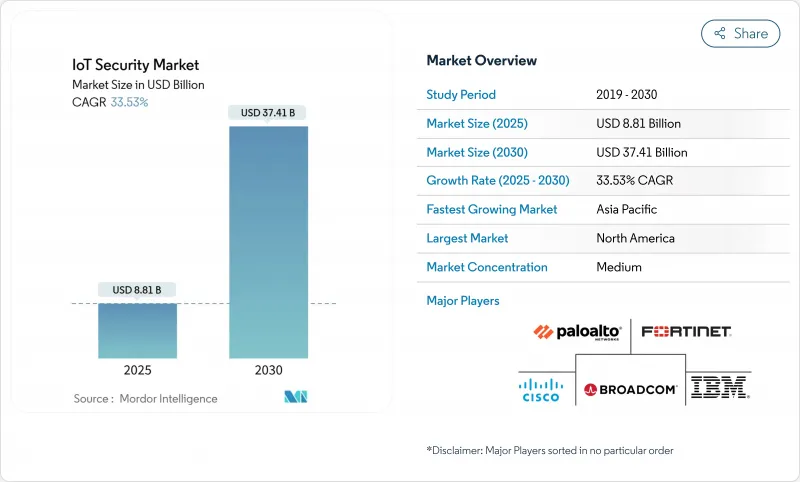

IoT 보안 시장 규모는 2025년에 88억 1,000만 달러, 예측 기간(2025-2030년)의 CAGR은 33.53%를 나타내고, 2030년에는 374억 1,000만 달러에 달할 것으로 예측됩니다.

기업이 지출을 가속시키고 있는 것은 규제 당국이 모든 커넥티드 제품의 보안 바이 디자인을 의무화하고 있는 것, 운영 기술이 IT 네트워크에 통합되고 있는 것, AI 애널리틱스가 방대한 디바이스군에 걸쳐 실시간 감지를 실현하고 있는 것 등이 배경에 있습니다. 영국의 제품 보안 및 통신 인프라 법(Product Security and Telecommunications Infrastructure Act)과 유럽 연합의 사이버 탄력성 법(Cyber Resilience Act)은 보안을 모범 사례에서 법적 요구 사항으로 바꾸고 예산을 재량 프로젝트에서 강제 컴플라이언스로 전환했습니다. 수백만 개의 관리되지 않는 엔드포인트가 공격 대상을 확장하는 동안 경계 중심 방어가 계속해서 우선 순위를 유지하고 있지만 클라우드 배포를 통한 제어로의 전환으로 조달 기준이 재구성되고 있습니다. 공급업체의 차별화는 공장 바닥에서 원격 에지 노드까지 확장 가능한 표준을 준수하는 자동화된 방어 증명에 따라 점점 좌우됩니다.

규제 당국은 자발적인 가이드라인에서 EU 지역 내로 유입되는 비준수 장치에 1,500만 유로의 벌금을 부과할 수 있는 EU 사이버 탄력성 법으로 대표되는 징벌적인 집행으로 이행했습니다. 영국의 PSTI법은 2024년 4월 발효로, 디폴트 패스워드를 금지하고, 정의된 갱신 윈도우를 의무화해, 제조업체에게 펌웨어 파이프라인의 재설계를 강요하고 있습니다. 미국 연방통신위원회가 2024년에 도입하는 소비자용 라벨을 통해 구매자는 보안의 성숙도를 비교할 수 있게 되어 경쟁 우위는 준거 벤더로 옮겨갑니다. 2025년 3월 예일 뉴 헤이븐 헬스의 환자 기록 550만 건이 유출된 사이버 공격과 같은 유명한 사건은 규제의 긴급성을 보여 감시를 강화합니다. 일류 조립업체는 현재 컴포넌트 공급업체에 제3자 인증을 보유할 것을 의무화하고 있으며 문서화된 안전한 개발 프로세스가 없는 기업의 진입 장벽을 높이고 있습니다.

예전에는 고립된 운영 기술 네트워크가 이제 기업 클라우드에 연결되어 예지 보전과 분석을 지원하게 되었습니다. IT-OT 인터페이스를 목표로 하는 랜섬웨어는 2025년 1분기에 북미 플랜트에서 84% 급증하여 조달 문서에 통합된 가시성 의무화를 촉구했습니다. Modbus 및 DNP3과 같은 레거시 산업 프로토콜은 결정적 트래픽과 엄격한 대기 시간 임계값을 이해하는 보안 도구를 필요로 하며 공급업체는 공장 환경에 맞는 깊은 패킷 검사를 통합하고 있습니다. 시스코의 2025년 2분기 결산에서 고객의 네트워킹 및 보안 통합 플랫폼에 집계됨에 따라 보안 매출이 2배 이상 증가했습니다. 배포의 복잡성으로 인해 다운타임을 늘리지 않고 브라운필드 공장을 마이그레이션할 수 있는 전문 서비스에 대한 수요가 발생했습니다. 수렴형 배포가 성숙함에 따라 최고 정보 보안 책임자는 단일 콘솔에서 프로세스 컨트롤러, 엔터프라이즈 랩톱 및 원격 유지 보수 링크의 이상을 상관시키는 솔루션을 찾고 있습니다.

일반적인 마이크로컨트롤러의 53,000개의 펌웨어 이미지를 분석한 결과 99.43%가 일반 텍스트로 저장되었으며 공격자에게 부트 로더와 비밀 정보에 대한 직접 액세스를 제공했습니다. 자동화된 무선 업데이트 파이프라인을 유지하는 공급업체는 단지 3분의 1에 불과하며, 이전 구성 요소는 평균 1.34년 동안 패치가 적용되지 않은 상태로 유지됩니다. EU 규정은 자동 업데이트를 강제하고 원격 플래시 프로세스의 재설계를 강요합니다. 업데이트를 위한 다운타임은 시간당 수십만 달러의 비용이 들기 때문에 산업 사업자는 주저하고 중요한 인프라 내부에서 패치 미적용 자산이 존속합니다. 그 결과 보안 부채가 확대되고 고급 인증 프레임 워크 채택이 지연됩니다.

네트워크 보안은 2024년 IoT 보안 시장 매출의 42%를 차지했으며, 네트워크 에지를 유일하게 통제 가능한 시행 지점으로 취급하는 기업으로 이어지고 있습니다. 방화벽, 마이크로 세그먼테이션 및 보안 SD-WAN 정책은 종종 칩 레벨 안전 가드가 없는 이기종 엔드포인트 간의 동서 트래픽을 제한합니다. 생산 라인이 레거시 프로그래머블 로직 컨트롤러를 분석 클라우드에 연결함에 따라 검사 엔진은 표준 IP와 함께 산업용 프로토콜을 분석하고 특수한 위협 정보 피드가 필요합니다. 또한 클라우드 지원 업데이트 경로를 설명하기 위해 공급업체에게 의무화하는 FCC 규칙은 패치 상태를 확인하기 위해 방화벽과 프록시 원격 측정을 통합하는 공급자에게 구매자를 안내합니다.

클라우드/가상 보안은 2030년까지 연평균 복합 성장률(CAGR)이 35.45%에 이를 것으로 예측됩니다. 유연한 용량은 대규모 펌웨어 업데이트 푸시 및 비디오 센서의 백홀을 통한 버스트와 일치합니다. 기업은 장치 가까이에서 수행하는 반면, 상관성이 있는 이상 감지를 위해 집중적으로 호스팅된 분석에 로그를 전송함으로써 대기 시간의 균형을 맞출 수 있습니다. LEA와 같은 경량 암호 스위트는 AES-128보다 소비 전력이 30% 적고, 코인 배터리로 움직이는 태그에서도 실시간암호화가 가능합니다. 클라우드 정책 엔진과 로컬 인포스먼트 에이전트를 융합하는 벤더는 5G RedCap을 통해 공장 플로어의 대역폭이 확대되면 추가 IoT 보안 시장 점유율을 얻는 태세를 갖추고 있습니다.

2024년 IoT 보안 시장 규모에서는 암호화 라이브러리, ID 플랫폼, 디바이스 SDK에 패키지된 런타임 이상 감지 에이전트 등의 솔루션이 58%의 점유율을 차지하고 있습니다. 사전 인증된 스택은 ETSI EN 303 645 및 ISO 27400을 기반으로 하는 컴플라이언스 감사를 줄이기 때문에 구매자는 여전히 규제 체크리스트를 충족하는 소프트웨어 라이선스에 예산을 할당합니다. 그러나 서비스, 특히 관리되는 감지 및 대응은 인력 부족으로 인해 사업자가 24시간 365일 모니터링을 아웃소싱하게 되므로 CAGR 36.08%로 성장할 것으로 전망됩니다.

EU는 2025년 1월 사이버 탄력성 법의 단계적 시행을 시작했으며 제조업체가 제품 출시 전에 공급망 위험 평가를 문서화해야 하기 때문에 전문가의 컨설팅 수요가 증가했습니다. 관리형 보안 서비스 제공업체는 도구를 중앙 집중화하고 고객간에 위협 정보를 공유함으로써 이전에는 세계 브랜드에서만 허용된 기능을 중견 공익 기업이 사용할 수 있게 되었습니다. SOC 팀이 경보를 방어하는 AI 코파일럿을 통합함으로써 인원은 평평해도 서비스 마진이 확대되고 제품 판매에서 경상 수익 모델로의 구조 이동이 강화됩니다.

사물 인터넷(IoT) 보안 시장 보고서는 보안 유형(네트워크 보안, 엔드포인트/디바이스 보안, 용도 보안, 클라우드/가상 보안), 구성 요소(솔루션 및 서비스), 최종 사용자 산업(스마트 제조, 커넥티드 헬스케어, 자동차 및 이동성, 에너지 및 유틸리티 등), 배포 모드(On-Premise, 클라우드/SECaaS, 하이브리드 엣지), 지역

북미는 보안 업데이트 구조를 문서화하는 벤더를 우대하는 FCC 라벨링 체계 등 연방 정부의 이니셔티브에 힘입어 2024년 세계 매출의 35%를 유지했습니다. 기업은 일찍부터 AI 대응 애널리틱스를 채택하여 광범위한 클라우드 인프라와 성숙한 SOC 직원을 활용하고 있습니다. 국토 안보부는 주요 인프라에 대한 외국 침입을 가장 중요한 위험으로 삼고 수도 시설 및 파이프라인 모니터링 시험에 대한 연방 정부의 보조금을 뒷받침하고 있습니다. 캐나다는 미국의 접근 방식을 답습하고 있으며, 멕시코의 니어 쇼어링 붐은 국경을 넘어 전체 물류 허브의 통합 보안이 필요합니다. 실리콘밸리와 오스틴을 중심으로 신흥기업이 집적하여 특허받은 펌웨어 무결성과 포스트 양자암호 솔루션을 포춘 500사공급망에 공급하고 있습니다.

아시아태평양은 스마트 시티의 적극적인 전개와 소비자용 IoT의 대량 도입에 힘입어 CAGR 35.49%의 급성장이 예측되는 지역입니다. 중국에서는 2024년 8월까지 25억 7,000만 대의 연결 단말기가 보고되었으며, 트래픽을 인증하고 봇넷 활동을 차단하는 지역 통신 사업자의 능력이 증가하고 있습니다. 일본 총무성은 2024년에 안전한 스마트 시티 가이드라인을 발표하여 제로 트러스트를 처음부터 통합한 지자체 조달을 촉진합니다. 한국의 6G 조사에는 IoT 엔드포인트용 양자 내성 키 교환이 포함되어 있으며, 표준이 안정되면 국내 벤더는 수출 계약을 획득할 수 있습니다. 인도네시아와 베트남 정부는 현재 사이버 위생 감사를 제조 인센티브에 통합하고 있으며 외국인 투자자에게 인증 보안 플랫폼을 구매하도록 촉구하고 있습니다.

유럽에서는 원시 양보다 규제의 힘을 활용합니다. 사이버 레지리언스 법(Cyber Resilience Act)은 유럽에서 판매되는 모든 연결된 제품에 대한 위협 모델링, 취약성 공개 및 평생 업데이트 정책을 문서화해야 합니다. 유럽 이외의 제조업체는 시장에서의 배제를 피하기 위해 이를 준수하고 있으며 규제의 영향력을 세계에 수출하고 있습니다. 영국의 PSTI 방법은 가전제품 선반에서 기본 암호를 제거하고 기본 회복력을 강화합니다. 독일의 Industrie 4.0 프로젝트는 IEC 62443 제어에 의해 보호되는 결정적 네트워킹을 강조하며, 프랑스의 메트로폴리탄 데이터 플랫폼은 에지 게이트웨이와 집중 분석 간의 엔드 투 엔드 암호화를 요구하고 있습니다. EU의 디지털, 유럽 및 프로그램(Digital Europe Programme)은 중소기업이 인증한 보안 스택을 채택하는 데 도움이 되었으며, 관리 서비스 제공업체에 대응할 수 있는 시장을 확대하고 있습니다.

The IoT Security Market size is estimated at USD 8.81 billion in 2025, and is expected to reach USD 37.41 billion by 2030, at a CAGR of 33.53% during the forecast period (2025-2030).

Enterprises are accelerating spending because regulators now mandate security-by-design for every connected product, operational technology is converging with IT networks, and AI analytics deliver real-time detection across massive device fleets. The United Kingdom's Product Security and Telecommunications Infrastructure Act and the European Union's Cyber Resilience Act have transformed security from a best practice into a legal requirement, diverting budgets from discretionary projects to mandatory compliance. Perimeter-centric defenses retain priority as millions of unmanaged endpoints widen attack surfaces, yet the move toward cloud-delivered controls is reshaping procurement criteria. Vendor differentiation increasingly depends on evidence of automated, standards-aligned protection that scales from factory floors to remote edge nodes.

Regulators moved from voluntary guidelines to punitive enforcement, exemplified by the EU Cyber Resilience Act that can impose EUR 15 million penalties for non-compliant devices entering the bloc. The United Kingdom's PSTI Act, effective April 2024, bans default passwords and mandates defined update windows, forcing manufacturers to redesign firmware pipelines. Consumer-facing labels introduced by the US Federal Communications Commission in 2024 allow buyers to compare security maturity, shifting competitive advantage toward compliant vendors. High-profile incidents, such as the March 2025 cyberattack that exposed 5.5 million Yale New Haven Health patient records, illustrate regulatory urgency and intensify oversight. Tier-one assemblers now obligate component suppliers to hold third-party certifications, raising entry barriers for firms lacking documented secure-development processes.

Operational technology networks that once ran in isolation now connect to corporate clouds to support predictive maintenance and analytics. Ransomware targeting the IT-OT interface surged 84% during Q1 2025 in North American plants, prompting unified visibility mandates in procurement documents. Legacy industrial protocols such as Modbus and DNP3 require security tools that understand deterministic traffic and strict latency thresholds, pushing vendors to integrate deep packet inspection tailored for factory environments. Cisco's security revenue more than doubled in its Q2 FY2025 results as customers consolidated on converged networking and security platforms. Implementation complexity has triggered demand for professional services that can migrate brown-field plants without prolonged downtime. As converged deployments mature, chief information security officers seek solutions that correlate anomalies across process controllers, corporate laptops, and remote maintenance links from a single console.

Analysis of 53,000 firmware images across common microcontrollers showed 99.43% stored in plaintext, offering attackers direct access to boot loaders and secrets. Only one-third of vendors maintain an automated over-the-air update pipeline, leaving outdated components unpatched for an average of 1.34 years. EU rules now force automatic updates, compelling redesigns of remote-flash processes. Industrial operators hesitate because downtime for updates can cost hundreds of thousands of USD per hour, so unpatched assets persist inside critical infrastructure. The result is a widening security debt that slows the adoption of advanced authentication frameworks.

Other drivers and restraints analyzed in the detailed report include:

For complete list of drivers and restraints, kindly check the Table Of Contents.

Network Security generated 42% of IoT security market revenue in 2024, driven by enterprises that still treat the network edge as the only uniformly controllable enforcement point. Firewall, micro-segmentation, and secure SD-WAN policies restrict east-west traffic among heterogeneous endpoints that often lack chip-level safeguards. As production lines connect legacy programmable logic controllers to analytics clouds, inspection engines now parse industrial protocols alongside standard IP, demanding specialized threat-intel feeds. Adoption also benefits from the FCC rule requiring vendors to illustrate cloud-enabled update paths, nudging buyers toward providers that integrate firewall and proxy telemetry to verify patch status.

Cloud/Virtual Security is projected for a 35.45% CAGR through 2030 as platforms shift to security-as-a-service. Elastic capacity aligns with bursts from massive firmware-update pushes or backhaul from video sensors. Enterprises balance latency by keeping enforcement near the device while forwarding logs to centrally hosted analytics for correlated anomaly detection. Lightweight cipher suites such as LEA consume 30% less energy than AES-128, allowing real-time encryption even in coin-cell-powered tags. Vendors that fuse cloud policy engines with local enforcement agents are poised to capture additional IoT security market share once 5G RedCap widens bandwidth on factory floors.

Solutions retained a 58% share of the IoT security market size in 2024, spanning encryption libraries, identity platforms, and runtime anomaly detection agents packaged into device SDKs. Pre-certified stacks shorten compliance audits under ETSI EN 303 645 or ISO 27400, so buyers still allocate budget to software licenses that tick regulatory checklists. However, Services, especially managed detection and response, will rise at a 36.08% CAGR because talent shortages push operators to outsource 24X7 monitoring.

Professional consulting demand climbed after the EU began a phased enforcement of the Cyber Resilience Act in January 2025, forcing manufacturers to document supply-chain risk assessments before product launch. Managed Security Services Providers centralize tooling and share threat intel across customers, giving midsize utilities access to capabilities once reserved for global brands. As SOC teams integrate AI co-pilots that triage alerts, service margins expand even while headcount stays flat, reinforcing the structural shift from product sales to recurring revenue models.

The Internet of Things (IoT) Security Market Report is Segmented by Security Type (Network Security, Endpoint/Devices Security, Application Security, and Cloud/Virtual Security), Component (Solutions and Services), End-User Industry (Smart Manufacturing, Connected Healthcare, Automotive and Mobility, Energy and Utilities, and More), Deployment Mode (On-Premise, Cloud/SECaaS, and Hybrid Edge), and Geography.

North America retained 35% of global revenue in 2024, anchored by federal initiatives such as the FCC labeling scheme that favor vendors prepared to document secure-update mechanisms. Enterprises adopted AI-enabled analytics early, leveraging extensive cloud infrastructure and mature SOC staffing. The Department of Homeland Security specifically names foreign intrusions into critical infrastructure as a top risk, driving federal grants toward water-utility and pipeline monitoring pilots. Canada mirrors the US approach, while Mexico's near-shoring boom requires integrated security across cross-border logistics hubs. Startups cluster around Silicon Valley and Austin, funneling patented firmware-integrity and post-quantum crypto solutions into Fortune 500 supply chains.

Asia Pacific is the fastest-growing territory, forecast for 35.49% CAGR, propelled by aggressive smart-city rollouts and massive consumer IoT adoption. China reported 2.57 billion connected terminals by August 2024, stretching local operators' capacity to authenticate traffic and block botnet activity. Japan's Ministry of Internal Affairs and Communications issued secure smart-city guidelines in 2024, catalysing municipal procurements that embed zero-trust from the outset. South Korea's 6G research includes quantum-resistant key exchange for IoT endpoints, positioning domestic vendors to capture export contracts once standards stabilize. Governments in Indonesia and Vietnam now bundle cyber-hygiene audits into manufacturing incentives, compelling foreign investors to purchase certified security platforms.

Europe leverages regulatory pull rather than raw volume. The Cyber Resilience Act obliges every connected product sold in the bloc to document threat modeling, vulnerability disclosure, and lifelong update policies. Manufacturers outside Europe comply to avoid market exclusion, exporting the regulation's influence worldwide. The United Kingdom's PSTI Act removes default passwords from consumer electronics shelves, enhancing baseline resilience. Germany's Industrie 4.0 projects emphasize deterministic networking secured by IEC 62443 controls, while France's metropolitan data platforms require end-to-end encryption between edge gateways and centralized analytics. Funding from the EU's Digital Europe Programme subsidizes SME adoption of certified security stacks, broadening the addressable market for managed service providers.